HTTPS攻击原理:

HTTP/HTTPS攻击俗称WEB CC,是一种常见的网站攻击方法。是针对Web 服务在第七层协议发起的攻击。

攻击者相较其他三层和四层,并不需要控制大量的肉鸡,取而代之的是通过端口扫描程序在互联网上寻找匿名的 HTTP 代理或者 SOCKS 代理,攻击者通过匿名代理对攻击 目标发起HTTP 请求。本文并结合傲盾异常流量清洗系统(KFW)相关功能给出具体防御策略和配置,帮助您有针对性地防御HTTPS攻击。

傲盾应用安全特性:

应用安全特性是傲盾异常流量清洗系针对HTTP/HTTPS攻击开发专用防护插件。傲盾异常流量清洗系统通过应用安全特性可为防护对象提供下述防御功能:

● HTTPS 证书加/卸载

● HTTP/HTTPS透明转发

● HTTP/HTTPS反向代理转发

● HTTP/HTTPS 攻击分析

● HTTP/HTTPS CC攻击防御

● HTTP/HTTPS 自定义特征防御

● HTTP/HTTPS 黑白名单过滤

01HTTPS 证书加/卸载

应用安全特性中允许管理员上传用户HTTPS证书至清洗系统。在HTTPS站点防御中,首先需要配置用户证书上传。

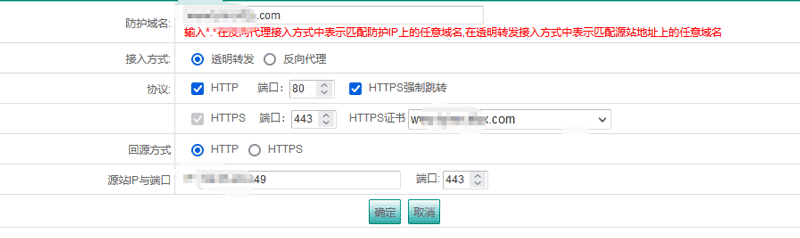

02HTTP/HTTPS透明代理转发

异常流量清洗系统串接部署场景中支持网站透明转发。在透明转发中,针对HTTP站点,清洗系统通过*.*可实现所有域名全代理转发;针对HTTPS站点需要上传证书, 配置HTTPS域名转发规则,实现HTTPS透明转发。透明转发不需要用户变更域名解析地址。

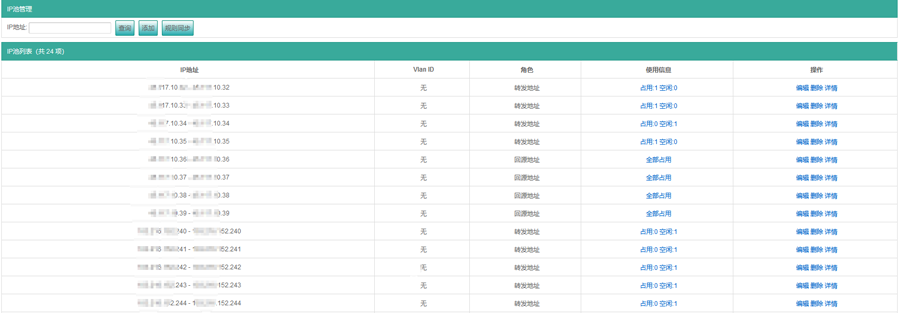

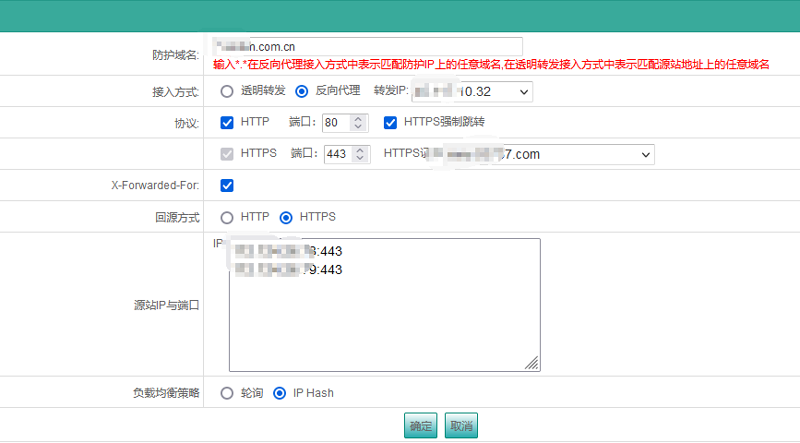

03HTTP/HTTPS反向代理转发

异常流量清洗系统在旁路或串接部署场景中支持反向代理转发。

在反向代理转发中,需提前为清洗系统配置转发、回源地址池。清洗系统使用转发IP对外提供反向代理服务,使用回源IP与源站进行通信,提高反射代理新建、并发连接性能。

应用安全反向代理转发中,可同时实现7层负载均衡与HTTPS证书加/卸载。

图:应用安全反向代理转发配置

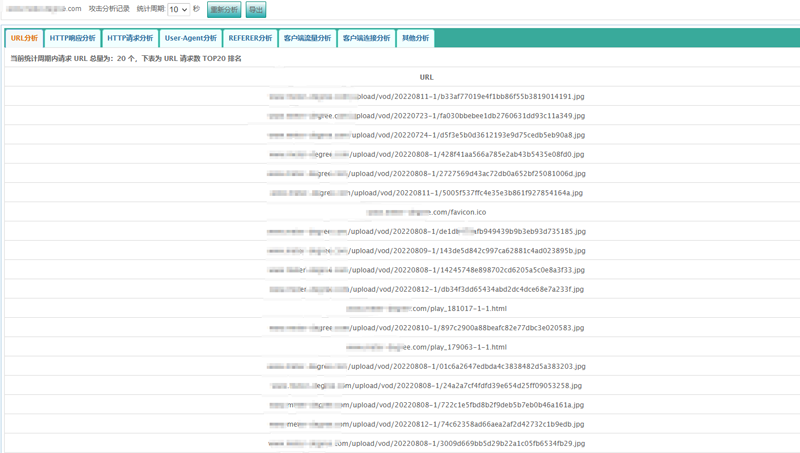

04HTTP/HTTPS 攻击分析

应用安全攻击分析,可实时解析实时HTTP/HTTPS通信数据,并生成以下述维度分析供用户决策。

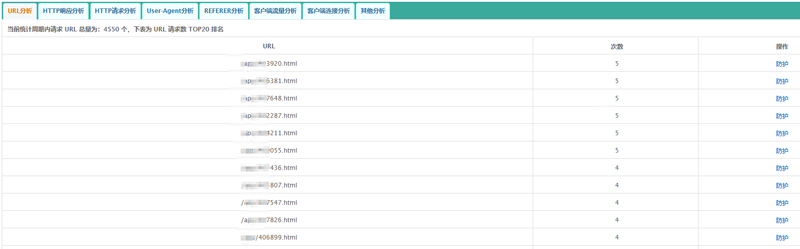

1.TOP URL分析

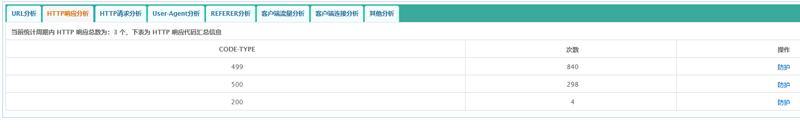

2.HTTP 响应分析

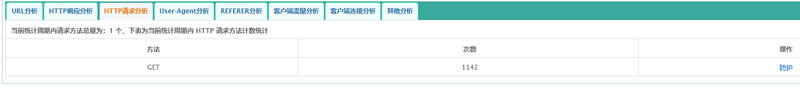

3.HTTP 请求方法分析

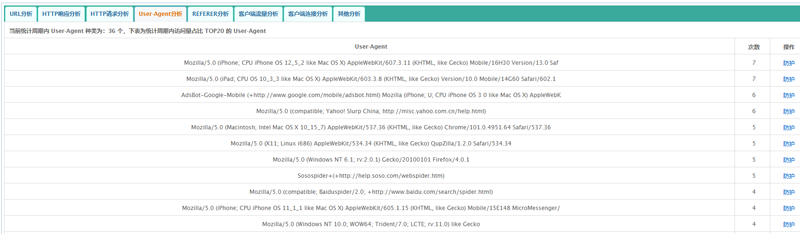

4.User-Agent分析

5.REFERER分析

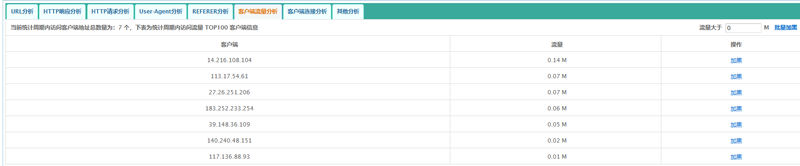

6.客户端流量分析

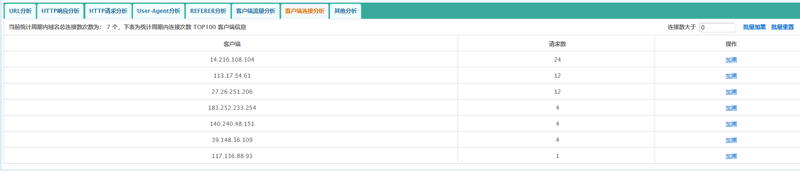

7.客户端连接分析

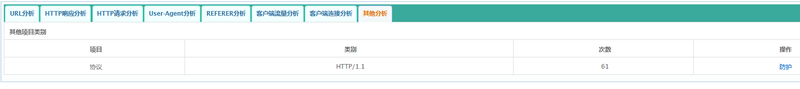

8.协议等其它分析

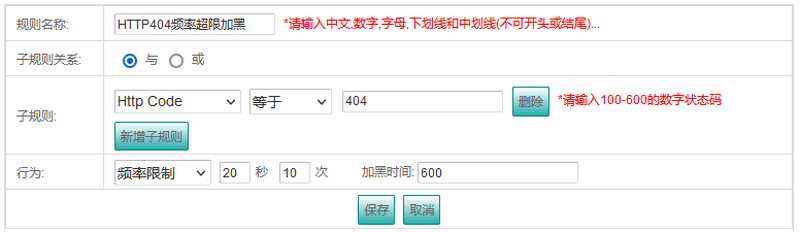

每项条分析记录均可通过【防护】操作直接带入自定义策略。

05HTTP/HTTPS CC攻击防御

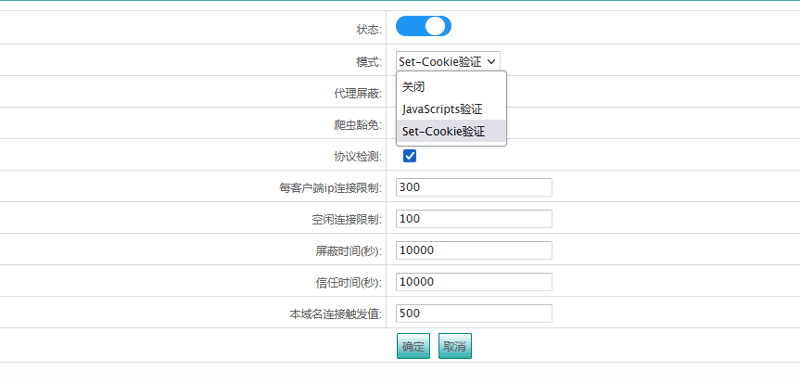

应用安全集成人机识别插件,可自动识别访客身份。支持JavaScripts、Set-Cookie人机识别算法,支持客户端并发连接、空连接限制。

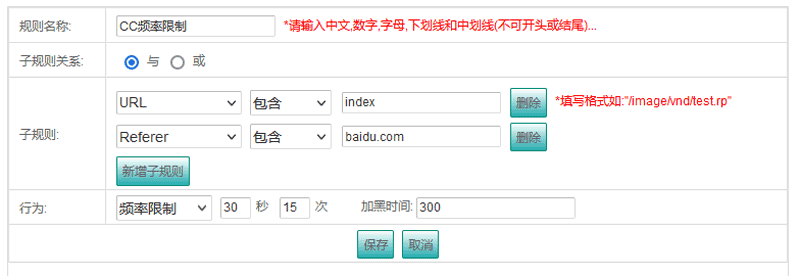

06HTTP/HTTPS 自定义特征防御

应用安全自定议特征防御,支持下述维度特征过滤,支持由攻击分析纪录中导入过滤项。

| 过滤项 | 说明 |

|---|---|

| Method | HTTP/HTTPS请求方法过滤,支持GET、POST、HEAD、PUT、OPTION、CONNECT、DELETE频率限制、加黑加白源地址。 |

| URL | HTTP/HTTPS 请求地址过滤,支持匹配、包含、不匹配、不包含设置的URI地址,支持频率限制、加黑加白源地址。 |

| 源IP | 支持IP范围(网络地址/前缀)访问频率限制,加黑加白源地址。 |

| Referer | HTTP/HTTPS 请求报文中Referer字段值过滤,支持匹配、包含、不匹配、不包含设置的Referer值,支持频率限制、加黑加白源地址。 |

| User-Agent | HTTP/HTTPS 请求报文中User-Agent字段值过滤,支持匹配、包含、不匹配、不包含设置的User-Agent值,支持频率限制、加黑加白源地址。 |

| Content-Length | HTTP/HTTPS 请求报文中Content-Length字段值过滤,支持等于、小于、大于设置的Content-Lengtht值,支持频率限制、加黑加白源地址。 |

| Host | HTTP/HTTPS 请求报文中Host字段值过滤,支持匹配、包含、不匹配、不包含设置的Host值,支持频率限制、加黑加白源地址。 |

| HTTP Code | HTTP/HTTPS 响应报文中HTTP Code字段值过滤,支持等于、小于、大于设置的HTTP Code值,支持频率限制、加黑加白源地址。 |

| HTTP Version | HTTP/HTTPS 请求报文中HTTP版本字段值过滤,支持频率限制、加黑加白源地址。 |

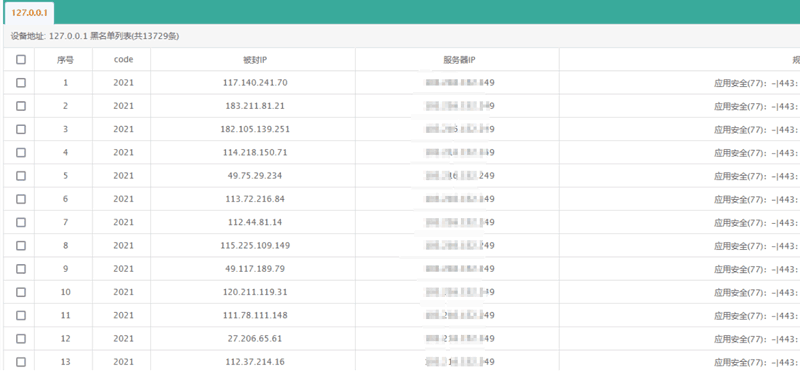

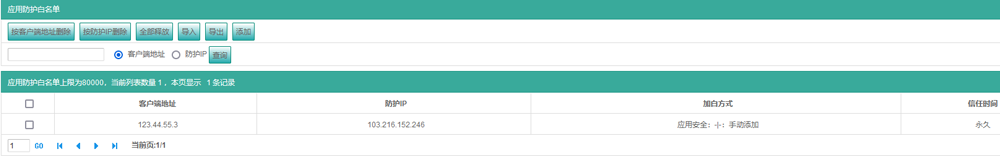

07HTTP/HTTPS 黑白名单过滤

应用安全提供专用黑、名单过滤。

应用安全WEB防御案例:

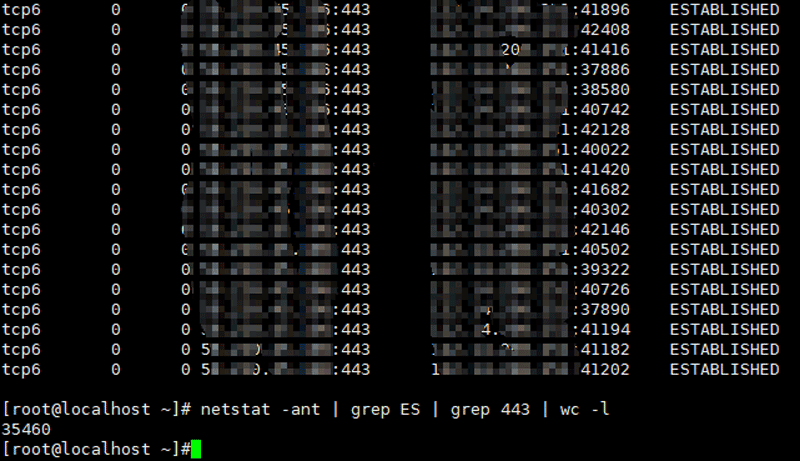

某用户HTTPS站点,近期频繁出现主站无法访问,服务器CPU、内存占用居高不下。命令行中可查看到大量长连接。

接到用户报障后,安全工程师通过下述步骤快速恢复了该站点的访问。

1.在异常流量清洗系统为该用户配置了HTTPS透明转发规则

2.通过应用安全功能进行攻击分析,发现黑客在进行随机URL泛洪攻击,无法提取高频URL特征,限制访问路径/upload易出现误封不合适,需要使用人机识别插件。

3.为该站配置CC攻击防御,使用JavaScripts 人机识别算法,同时限制客户端对服务器最大并发连数为100,空连接数为30。

4. 策略配置1分后,客户主站业务恢复,应用安全加黑地13729条